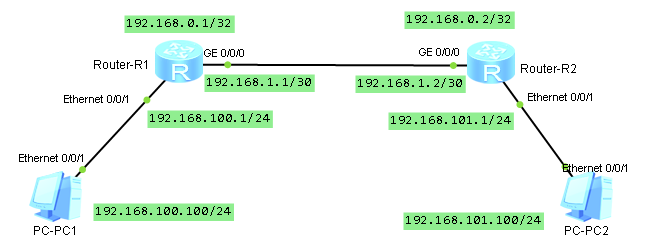

huawei ağ ekipmanlarında basit martini vpls uygulaması

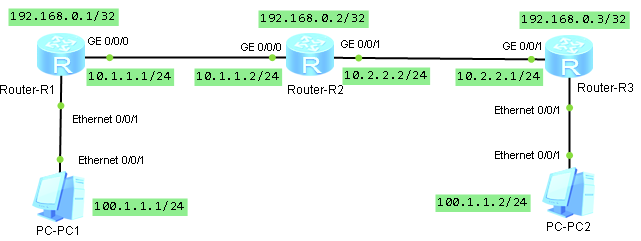

aşağıdaki topoloji üzerinde huawei ağ ekipmanlarını kullanarak basit bir mpls martini vpls örneği yapalım.

öncelikle loopback ve ip tanımlarını sırasıyla yapalım.

sysname R1

interface GigabitEthernet0/0/0

ip address 10.1.1.1 255.255.255.0

interface LoopBack0

ip address 192.168.0.1 255.255.255.255sysname R2

interface GigabitEthernet0/0/0

ip address 10.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 10.2.2.2 255.255.255.0

interface LoopBack0

ip address 192.168.0.2 255.255.255.255sysname R3

interface GigabitEthernet0/0/1

ip address 10.2.2.1 255.255.255.0

interface LoopBack0

ip address 192.168.0.3 255.255.255.255tüm arayüzler aktif olduktan sonra örnekte ospf yönlendirme protokolünü kullanacağımız için yönlendiriciler üzerinde ospf leri aktif etmek için gerekli yapılandırmasını yapalım.

sysname R1

ospf 1

area 0.0.0.0

network 192.168.0.1 0.0.0.0

network 10.1.1.0 0.0.0.255sysname R2

ospf 1

area 0.0.0.0

network 192.168.0.2 0.0.0.0

network 10.1.1.0 0.0.0.255

network 10.2.2.0 0.0.0.255sysname R3

ospf 1

area 0.0.0.0

network 10.2.2.0 0.0.0.255

network 192.168.0.3 0.0.0.0ospf de aktif olduktan sonra mpls tanımlarına başlayabiliriz. tüm yönlendiriciler de global de mpls i aktif edelim.

mpls lsr-id 192.168.0.x

mpls

mpls l2vpn

mpls ldpsonrasında ağımızda yönlendiriciler arasındaki arayüz bağlantıları altında mpls, mpls ldp aktif ediyoruz.

interface GigabitEthernet0/0/x

mpls

mpls ldpen temel kontrolleri yaptık bir sorun görülmüyor. şimdi pc1 – pc2 arasındaki haberleşmenin sağlanması için gerekli yapılandırmaya sıra geldi. öncelikle r1 den r3 , r3 den r1 doğru ldp remote tanımlarını yapmalıyız.

sysname R1

mpls ldp remote-peer ldp_peer_to_r3

remote-ip 192.168.0.3sysname R3

mpls ldp remote-peer ldp_peer_to_r1

remote-ip 192.168.0.1şimdi yapabileceğimiz bazı kontrolleri yapalım.

<R1>display mpls interface

Interface Status TE Attr LSP Count CRLSP Count Effective MTU

GE0/0/0 Up Dis 4 0 1500

<R1><R1>display mpls ldp session

LDP Session(s) in Public Network

Codes: LAM(Label Advertisement Mode), SsnAge Unit(DDDD:HH:MM)

A '*' before a session means the session is being deleted.

------------------------------------------------------------------------------

PeerID Status LAM SsnRole SsnAge KASent/Rcv

------------------------------------------------------------------------------

192.168.0.2:0 Operational DU Passive 0000:01:45 423/423

192.168.0.3:0 Operational DU Passive 0000:01:53 455/455

------------------------------------------------------------------------------

TOTAL: 2 session(s) Found.[R1]display mpls route-state

Codes: B(BGP), I(IGP), L(Public Label BGP), O(Original BGP), U(Unknow)

--------------------------------------------------------------------------------

Dest/Mask Next-Hop Out-Interface State LSP VRF Type

--------------------------------------------------------------------------------

192.168.0.1/32 127.0.0.1 InLoop0 READY 1 0 I

192.168.0.2/32 10.1.1.2 GE0/0/0 READY 2 0 I

192.168.0.3/32 10.1.1.2 GE0/0/0 READY 2 0 I[R1]display mpls lsp

-------------------------------------------------------------------------------

LSP Information: LDP LSP

-------------------------------------------------------------------------------

FEC In/Out Label In/Out IF Vrf Name

192.168.0.2/32 NULL/3 -/GE0/0/0

192.168.0.2/32 1028/3 -/GE0/0/0

192.168.0.3/32 NULL/1025 -/GE0/0/0

192.168.0.3/32 1029/1025 -/GE0/0/0

192.168.0.1/32 3/NULL -/- şimdi vsi ları oluşturalım. burada dikkat edilmesi gereken en önemli nokta vsi-id lerin aynı olması gerektiğidir.

sysname R1

vsi vsi_for_pc static

pwsignal ldp

vsi-id 100

peer 192.168.0.3sysname R3

vsi vsi_for_pc static

pwsignal ldp

vsi-id 100

peer 192.168.0.1son aşamaya gelmiş olduk. bilgisayarların bağlı arayüzler için tanımları da tapalım.

sysname R1

interface Ethernet0/0/1

l2 binding vsi vsi_for_pcsysname R3

interface Ethernet0/0/1

l2 binding vsi vsi_for_pctüm yapılandırmaları tamamlamış olduk. şimdi bilgisayarlara ip leri girerek erişim kontrolleri yapalım. bilgisayarlarda ağ geçidi olarak karşı bilgisayarın iplerini girelim.

PC>ping 100.1.1.2

Ping 100.1.1.2: 32 data bytes, Press Ctrl_C to break

From 100.1.1.2: bytes=32 seq=1 ttl=128 time=94 ms

From 100.1.1.2: bytes=32 seq=2 ttl=128 time=156 ms

From 100.1.1.2: bytes=32 seq=3 ttl=128 time=62 ms

From 100.1.1.2: bytes=32 seq=4 ttl=128 time=94 ms

From 100.1.1.2: bytes=32 seq=5 ttl=128 time=110 ms

--- 100.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 62/103/156 msyönlendiricilere ait yapılandırmaların tam hali aşağıda yer almaktadır.

sysname R1

mpls lsr-id 192.168.0.1

mpls

mpls l2vpn

mpls ldp

vsi vsi_for_pc static

pwsignal ldp

vsi-id 100

peer 192.168.0.3

mpls ldp remote-peer ldp_peer_to_r3

remote-ip 192.168.0.3

interface Ethernet0/0/1

l2 binding vsi vsi_for_pc

interface GigabitEthernet0/0/0

ip address 10.1.1.1 255.255.255.0

mpls

mpls ldp

interface LoopBack0

ip address 192.168.0.1 255.255.255.255

ospf 1

area 0.0.0.0

network 192.168.0.1 0.0.0.0

network 10.1.1.0 0.0.0.255sysname R2

mpls lsr-id 192.168.0.2

mpls

mpls ldp

interface GigabitEthernet0/0/0

ip address 10.1.1.2 255.255.255.0

mpls

mpls ldp

interface GigabitEthernet0/0/1

ip address 10.2.2.2 255.255.255.0

mpls

mpls ldp

interface LoopBack0

ip address 192.168.0.2 255.255.255.255

ospf 1

area 0.0.0.0

network 192.168.0.2 0.0.0.0

network 10.1.1.0 0.0.0.255

network 10.2.2.0 0.0.0.255sysname R3

mpls lsr-id 192.168.0.3

mpls

mpls l2vpn

mpls ldp

vsi vsi_for_pc static

pwsignal ldp

vsi-id 100

peer 192.168.0.1

mpls ldp remote-peer ldp_peer_to_r1

remote-ip 192.168.0.1

interface Ethernet0/0/1

l2 binding vsi vsi_for_pc

interface GigabitEthernet0/0/1

ip address 10.2.2.1 255.255.255.0

mpls

mpls ldp

interface LoopBack0

ip address 192.168.0.3 255.255.255.255

ospf 1

area 0.0.0.0

network 10.2.2.0 0.0.0.255

network 192.168.0.3 0.0.0.