raspberry pi oldukça kullanışlı bir board ancak ne yazıkkı eski modellerin üzerinde dahili bir wi-fi mevcut değil.

bu kısa yazıda elimizde “raspberry pi model b” olduğunu düşünerek piyasadan aldığımız bir usb wi-fi adaptör kullanarak kablosuz ağ bağlantısını gerçekleştirelim.

edineceğiniz adaptör ne kadar kaliteliyse ve tabiki linux driver desteği mevcuttsa bu işlem sırasında o kadar az sıkıntı ile karşılacağız.

bu işte kullanmak üzere girdiğimiz bir teknoloji marketinden bulduğum en ucuz adaptör olan tp-link tl-wn725n dan aldım.  bu adaptör için alırken kontrol etmedim ancak linux altında gerekli driver ve patchler varmış. yani ben kurulum sırasında çok fazla bir sorun yaşamaycağım. eğer sizde benzer bir iş için uğraçacaksanız öncelikle

bu adaptör için alırken kontrol etmedim ancak linux altında gerekli driver ve patchler varmış. yani ben kurulum sırasında çok fazla bir sorun yaşamaycağım. eğer sizde benzer bir iş için uğraçacaksanız öncelikle

http://elinux.org/RPi_USB_Wi-Fi_Adapters#Working_USB_Wi-Fi_Adapters

adresinden veya alternatif adreslerden alacağınız adaptörün uyumluluğunu kesinlikle kontrol edin.

raspberry nizi dış cihazlara bağlayacaksanız kesinlikle güç kaynağı ile birlikte kullanın. pc vb cihazlara usb den bağlayarak güç sağlarsanız raspberry boot olabilir ancak yeterli güç elde edilemezce wi-fi adaptörünüz v.b. düzgün çalışmayabilir, raspberry bu cihazları görmeyebilir.

bu kadar ön bilgiden sonra uygulaya gelelim.

öncelikle raspberrymiz usb portlarının durumuna bakalım.

pi@raspberrypi ~ $ lsusb

Bus 001 Device 002: ID 0424:9512 Standard Microsystems Corp.

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 001 Device 003: ID 0424:ec00 Standard Microsystems Corp.

yukarıdan görüldüğü gibi raspberrymiz wi-fi adaptörümüzü görmemiş. öncelikle raspberry üzerindeki tüm güncellemelerimizi yapalım.

pi@raspberrypi ~ $ sudo apt-get update

pi@raspberrypi ~ $ sudo apt-get upgrade

pi@raspberrypi ~ $ sudo rpi-update

*** Raspberry Pi firmware updater by Hexxeh, enhanced by AndrewS and Dom

*** Performing self-update

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 10185 100 10185 0 0 17477 0 --:--:-- --:--:-- --:--:-- 25590

*** Relaunching after update

*** Raspberry Pi firmware updater by Hexxeh, enhanced by AndrewS and Dom

*** We're running for the first time

*** Backing up files (this will take a few minutes)

*** Remove old firmware backup

*** Backing up firmware

*** Remove old modules backup

*** Backing up modules 3.18.11+

#############################################################

WARNING: This update bumps to rpi-4.0.y linux tree

Be aware there could be compatibility issues with some drivers

Discussion here:

https://www.raspberrypi.org/forums/viewtopic.php?f=29&t=113753

##############################################################

Would you like to proceed? (y/N)

*** Downloading specific firmware revision (this will take a few minutes)

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 168 0 168 0 0 203 0 --:--:-- --:--:-- --:--:-- 280

100 46.7M 100 46.7M 0 0 520k 0 0:01:31 0:01:31 --:--:-- 282k

*** Updating firmware

*** Updating kernel modules

*** depmod 4.0.7-v7+

*** depmod 4.0.7+

*** Updating VideoCore libraries

*** Using HardFP libraries

*** Updating SDK

*** Running ldconfig

*** Storing current firmware revision

*** Deleting downloaded files

*** Syncing changes to disk

*** If no errors appeared, your firmware was successfully updated to 19debdef5d132a12bf8df73d5e77e607066c8757

*** A reboot is needed to activate the new firmware

rasrpberymizide reboot ettikten sonra usb üzerindeki kontrollerimiz yeniden yapalım.

pi@raspberrypi ~ $ lsusb

Bus 001 Device 002: ID 0424:9512 Standard Microsystems Corp.

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 001 Device 003: ID 0424:ec00 Standard Microsystems Corp.

Bus 001 Device 004: ID 0bda:8179 Realtek Semiconductor Corp.

yukarıdaki şekilde bir çıktı ile karşılaşırsanız sorununuz düzelmiş ve raspberry wi-fi adaptörünüzü görüyor demektir. eğer sorun devam ediyorsa dogru driveri yükleyebilmek için kernel sürümü gerekecek.

pi@raspberrypi ~ $ uname -a

Linux raspberrypi 4.0.7+ #801 PREEMPT Tue Jun 30 18:15:24 BST 2015 armv6l GNU/Linux

şimdi doğru yazılımı bulalalım.

google ufak bir arama sonucu https://www.raspberrypi.org/forums/viewtopic.php?p=462982 adresine ulaşıyoruz. ve bu adresden “4.0.7+ #801” bilgisini kullanarak

4.0.7+ #801 – https://dl.dropboxusercontent.com/u/80256631/8188eu-20150630.tar.gz

dosyası bilgisine ulaşıyoruz. bu dosyayı indirdikten sonra içinen çıkan install.sh dosyasını çalıştırıp işlem sonrası raspberry mizi bir kez reboot ediyoruz.

pi@raspberrypi ~ $ wget https://dl.dropboxusercontent.com/u/80256631/8188eu-20150630.tar.gz

--2015-06-30 22:52:25-- https://dl.dropboxusercontent.com/u/80256631/8188eu-20150630.tar.gz

Resolving dl.dropboxusercontent.com (dl.dropboxusercontent.com)... 54.225.142.77, 54.235.132.16, 54.243.111.126, ...

Connecting to dl.dropboxusercontent.com (dl.dropboxusercontent.com)|54.225.142.77|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 389721 (381K) [application/octet-stream]

Saving to: `8188eu-20150630.tar.gz'

100%[=====================================================================================================================================================>] 389,721 531K/s in 0.7s

2015-06-30 22:52:34 (531 KB/s) - `8188eu-20150630.tar.gz' saved [389721/389721]

pi@raspberrypi ~ $ ls

8188eu-20150630.tar.gz

pi@raspberrypi ~ $ tar -zxvf 8188eu-20150630.tar.gz

8188eu.ko

8188eu.conf

install.sh

pi@raspberrypi ~ $ sudo ./install.sh

sudo cp 8188eu.conf /etc/modprobe.d/.

sudo install -p -m 644 8188eu.ko /lib/modules/4.0.7+/kernel/drivers/net/wireless

sudo depmod 4.0.7+

Reboot to run the driver.

If you have already configured your wifi it should start up and connect to your

wireless network.

If you have not configured your wifi you will need to do that to enable the wifi.

bu işlemlerden sonra hata almaya devam ediyorsanız kontrol edilmesi gereken noktalar “modules” dosyası ve wi-fi ile ilgili konfigürasyon dosyalarıdır. benim kendis raspberry imdeki modules dosya içeriği aşagıdaki şekildedir.

pi@raspberrypi ~ $ cat /etc/modules

# /etc/modules: kernel modules to load at boot time.

#

# This file contains the names of kernel modules that should be loaded

# at boot time, one per line. Lines beginning with "#" are ignored.

# Parameters can be specified after the module name.

snd-bcm2835

8188eu

8192cu

kablosuz ağ yapılandırması ile ilgili dosya konfigürasyonlarım ise aşağıdaki şekilde.

pi@raspberrypi ~ $ cat /etc/network/interfaces

auto lo

iface lo inet loopback

auto eth0

allow-hotplug eth0

iface eth0 inet manual

auto wlan0

allow-hotplug wlan0

iface wlan0 inet dhcp

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

auto wlan1

allow-hotplug wlan1

iface wlan1 inet manual

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

interface dosyasında ip adresinin routeriniz dağıtıyor – otomatik almasını istiyorsanız ” iface wlan0 inet dhcp” olması gerekmektedir.

pi@raspberrypi ~ $ sudo cat /etc/wpa_supplicant/wpa_supplicant.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="elektrik.gen.tr"

key_mgmt=WPA-PSK

psk="kablosuz_ag_sifrem"

}

tüm bu işlemlerden sonra ağ ayarlarının durumu izleyelim.

pi@raspberrypi ~ $ ifconfig

eth0 Link encap:Ethernet HWaddr 11:11:11:11:11:11

inet addr:192.168.2.37 Bcast:192.168.2.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:2576 errors:0 dropped:2 overruns:0 frame:0

TX packets:116 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:162187 (158.3 KiB) TX bytes:8763 (8.5 KiB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

wlan0 Link encap:Ethernet HWaddr 22:22:22:22:22:22

inet addr:192.168.2.24 Bcast:192.168.2.255 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1124 errors:0 dropped:2 overruns:0 frame:0

TX packets:2587 errors:0 dropped:1 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:254667 (248.6 KiB) TX bytes:301342 (294.2 KiB)

pi@raspberrypi ~ $ iwconfig

wlan0 IEEE 802.11bgn ESSID:"elektrik.gen.tr" Nickname:""

Mode:Managed Frequency:2.447 GHz Access Point: 18:28:61:38:49:9D

Bit Rate:72.2 Mb/s Sensitivity:0/0

Retry:off RTS thr:off Fragment thr:off

Power Management:off

Link Quality=100/100 Signal level=100/100 Noise level=0/100

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

lo no wireless extensions.

eth0 no wireless extensions.

sonuç olarak kablosuz ağımız aktif durumda. umarım yardımcı olur.

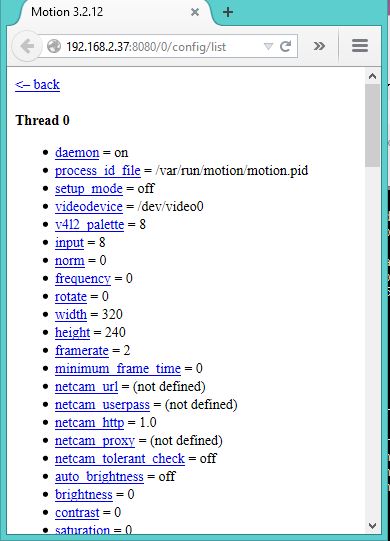

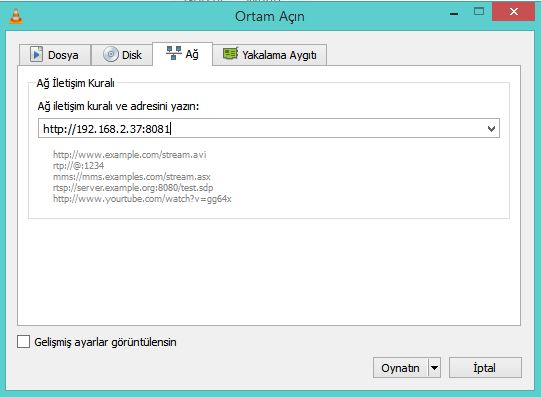

yayın yapmak için motion isimli yazılımı kullanacağız. video stream yayın bir çok uygulama ile benzer işlemi yapılabilir ancak raspberry kullanıcıları tarafında bu uygulama oldukça popüler ve kurulum ve konfigürasyonu benzerlerine göre oldukça kolay.

yayın yapmak için motion isimli yazılımı kullanacağız. video stream yayın bir çok uygulama ile benzer işlemi yapılabilir ancak raspberry kullanıcıları tarafında bu uygulama oldukça popüler ve kurulum ve konfigürasyonu benzerlerine göre oldukça kolay.

bu adaptör için alırken kontrol etmedim ancak linux altında gerekli driver ve patchler varmış. yani ben kurulum sırasında çok fazla bir sorun yaşamaycağım. eğer sizde benzer bir iş için uğraçacaksanız öncelikle

bu adaptör için alırken kontrol etmedim ancak linux altında gerekli driver ve patchler varmış. yani ben kurulum sırasında çok fazla bir sorun yaşamaycağım. eğer sizde benzer bir iş için uğraçacaksanız öncelikle