Nedir bu Aydınlatılmış ONAM

Genel olarak hastanenin ve doktorunuzun tedaviniz ( özellikle ameliyatlar öncesinde ) sırasında olası risklere karşı sizi bilgilendirdiğini ve bunları kabul ettiğinizi onaylayan ve ilgili yetkileri (doktor, hemşire, hastane v.b) bu konularda yasal olarak koruma altına alan bir form diyebiliriz.

Genelde bunlar hastaya veya yakınana ayak üstü imzalatılıyor ve genellikle okunmuyor bile. Bu form bildiğim kadarıyla yasal olarak zorunlu. ,Bu formu imzalamayı kabul etmezseniz acil durumlar dışında size tedavi uygulanmayacak veya ameliyat olamayacaksınız.

denk geldiğim bu formlardan bir tanesinde

“Hastaneden ayrılmadan hangi ilaçları kullanacağınız, ne zaman kontrole geleceğiniz ve dikişlerinizi ne zaman aldıracağınız size söylenecektir. Eğer bu size söylenmezse lütfen doktorlarınızı uyarınız.”

ifadesi yer alıyor. ameliyat öncesi bunu kabul ediyorsunuz. Eve gönderilirken size eksik bilgi veriliyor olsa bile siz bunu sorgulamadığınız için sorumlu oluyorsunuz.. yani hastaneyi ve sağlık çalışanını olası tüm durumlara karşı koruma altına alıyor ve bir çok konuda hastayı sorumlu tutuyor. Bazı formlar oldukça genişletilmiş durumda ve doktor hataları v.b. durumlar olası riskmiş gibi gösterileceği dikkatimi çekti. en azından formlarda yazılanlardan benim anladığım.

size sözlü olarak belirtilmemiş bir çok şey bu formlarda yazıyor olacaktır. bu nedenle bunları kesinlikle okumalısınız. hastalığınız / ameliyatınız hakkında bilmediğiniz bir kaç şey öğrenebilirsiniz.

Bir cerrahi derneğin bilgilendirme amaçlı paylaştığı notlar aşağıdaki şekilde. Bu açıklamaları okuyunca doktorlar tarafından olayın bakış açısını daha iyi anlıyorsunuz.

AYDINLATILMIŞ ONAM FORMU İÇİN BİLİNMESİ GEREKEN ÖNEMLİ NOKTALAR

1. Aydınlatılmış onam formunun doldurulması hukuki olarak zorunludur. Ancak hastadan aydınlatılmış onam alınması hukuki olarak cerrahı koruyamayabilir. Alınmaması ise mutlak suç teşkil eder.

2. Aydınlatılmış onam belgesinin okunduğu ve hasta tarafından anlaşıldığı ispatı hekime aittir. Bu yüzden onam formu hastaya okunmalı, okuması için kendisine verilmeli yatış ya da ameliyat günü geri getirmesi söylenmeli, getirdiği zaman anlaşılmayan bir nokta olup olmadığı sorgulanmalıdır.

3. İspat için hasta her sayfayı imzalamalı ve onam formunun altındaki noktalı yere hastanın kendi el yazısı ile (okuma yazma bilmiyorsa 1. Derece yakınını yazacak) “œAYDINLATILMIŞ ONAM FORMUNU OKUDUM. ANLADIM, BİZE OKUNDU ANLATILDI. DOKTORUMA ANLAMADIKLARIMI SORDU, CEVAPLADI, ANLADIM. TÜM RİSK VE KOMPLİKASYONLARI BİLEREK ÖNERİLEN TIBBİ İŞLEMİN YAPILMASINA KENDİ ÖZGÜR İRADEMLE KARAR VE ONAY VERİYORUM. BU MÜDAHALEYİ KABUL ETMEME YA DA İSTEDİĞİM ZAMAN VAZGEÇME HAKKIMIN OLDUĞUNU BİLİYORUM.” yazıp imzalanması sağlanmalıdır. Mutlaka ikinci bir yakınına da imzalamalıdır.

4. Aydınlatılmış onamların mutlaka acil durumlar hariç işlemden en geç 24 saat önce alınması gerekmektedir. Onamlarda tarih ve saat bilgisi mutlaka olmalıdır.

5. Aydınlatılmış onamların matbuu olmaması, kişiye özel düzenlenmesi gerekmektedir.

6. Onam belgelerinin tüm imzaları tamamlandıktan sonra bir nüshası hasta/hasta yakınlarına imza karşılığında verilmelidir.

7. Aydınlatılmış onamların saklanması, korunması hekimin sorumluluğundadır. Bu yüzden klinikte buna göre bir düzen kurulması sağlanmalıdır.

8. Aydınlatılmış onamların temel iskeletini bozmadan kendi tecrübe ve kliniğin iş akışına uygun olarak ekleme ve çıkarma yapabilirsiniz.

9. “œSöz uçar, yazı kalır”, “œYazılmayan her şey yapılmamış sayılır”, bu yüzden yapılan her şeyin kayıt altına alınması gereklidir.

10. Ameliyat mümkünse resim üzerinden çizerek anlatılmalıdır. Olumlu ya da olumsuz her şey hastayı korkutmadan anlatılmalıdır. Unutulmamalıdır ki hasta ve hasta yakını ile kurulan iyi bir diyalog sonraki olumsuz olayların gelişmesini büyük ölçüde azaltmaktadır

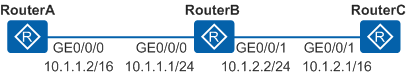

huawei routerlarda proxy arp örneği

küçük bir ağınız varsa ve topolojiniz aşağıdakine benzer şekilde bus veya star şeklindeyse merkezi noktalardaki routerlarda “proxy arp” aktif ederek ilave protokollerle uğraşmadan ağınızda aynı subnet içinde yer alan uç cihazlarınızı birbiri ile haberleştirebilir siniz.

burada dikkat edilecek nokta arp tablolarını şişirmemek ve subnet planlamasını sağlıklı yapabilmekte.

routerlar üzerine interfaceler için gerekli konfigürasyonu yapalım. RouterB de A ve C routerlarına bakan interfacelerde arp-proxy aktif ediyoruz.

[RouterA] interface GigabitEthernet0/0/0 ip address 10.1.1.2 255.255.0.0

[RouterB]

interface GigabitEthernet0/0/0

ip address 10.1.1.1 255.255.255.0

arp-proxy enable

interface GigabitEthernet0/0/1

ip address 10.1.2.2 255.255.255.0

arp-proxy enable

[RouterC] interface GigabitEthernet0/0/1 ip address 10.1.2.1 255.255.0.0

şsimdi kontrolleri yapalım.

[RouterB]display arp

IP ADDRESS MAC ADDRESS EXPIRE(M) TYPE INTERFACE VPN-INSTANCE

VLAN/CEVLAN PVC

------------------------------------------------------------------------------

10.1.1.1 5489-98fa-4abd I - GE0/0/0

10.1.2.2 5489-98fa-4abe I - GE0/0/1

------------------------------------------------------------------------------

Total:2 Dynamic:0 Static:0 Interface:2

sadece kendi interfacelerini görüyoruz. uçtan uca ping testi yapalım

[RouterC]ping 10.1.1.2

PING 10.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 10.1.1.2: bytes=56 Sequence=1 ttl=254 time=170 ms

Reply from 10.1.1.2: bytes=56 Sequence=2 ttl=254 time=40 ms

Reply from 10.1.1.2: bytes=56 Sequence=3 ttl=254 time=30 ms

Reply from 10.1.1.2: bytes=56 Sequence=4 ttl=254 time=10 ms

Reply from 10.1.1.2: bytes=56 Sequence=5 ttl=254 time=80 ms

--- 10.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 10/66/170 ms

C routerindan A routerinin interfacesine erişebiliyoruz. amacımıza ulaşmış olduk. C üzerinde arp tablosuna bakalım

[RouterC]display arp IP ADDRESS MAC ADDRESS EXPIRE(M) TYPE INTERFACE VPN-INSTANCE VLAN/CEVLAN PVC ------------------------------------------------------------------------------ 10.1.2.1 5489-9813-644d I - GE0/0/1 10.1.1.2 5489-98fa-4abe 20 D-0 GE0/0/1 10.1.2.2 5489-98fa-4abe 20 D-0 GE0/0/1 ------------------------------------------------------------------------------ Total:3 Dynamic:2 Static:0 Interface:1

B routerindaki duruma eş zamanlı olarak bakalım. tüm interfaceler B routeri üzerinde yer almakta.

[RouterB]display arp

IP ADDRESS MAC ADDRESS EXPIRE(M) TYPE INTERFACE VPN-INSTANCE

VLAN/CEVLAN PVC

------------------------------------------------------------------------------

10.1.1.1 5489-98fa-4abd I - GE0/0/0

10.1.1.2 5489-98e7-7a78 20 D-0 GE0/0/0

10.1.2.2 5489-98fa-4abe I - GE0/0/1

10.1.2.1 5489-9813-644d 20 D-0 GE0/0/1

------------------------------------------------------------------------------

Total:4 Dynamic:2 Static:0 Interface:2

huawei network ekipmanlarında vsi trafiğini izlemek

huawei network ekipmanlarıda cihaz desteğine göre bir servisin veya arayüz altında in trafiğini gözlemleyebilmek için istenilen servis veya arayüz altında bunu aktif etmeniz gerekmektedir. aynı durum vsi (Virtual Switching Instance) içinde geçerli. vsi servisi altında traffic-statistics enable ile aktif etmemiz gerekmektedir.

[huawei_ne40-vsi-vsi_ornegi]d th # vsi vsi_ornegi static pwsignal ldp vsi-id 101 peer 10.10.100.1 upe peer 10.10.100.5 upe traffic-statistics enable mtu 1504 encapsulation ethernet

vsi servisinin durumu kontrol edelim.

[huawei_ne40]display vsi name vsi_ornegi Vsi Mem PW Mac Encap Mtu Vsi Name Disc Type Learn Type Value State -------------------------------------------------------------------------- vsi_ornegi static ldp unqualify ethernet 1504 up

servis up görülmektedir. şimdi vsi üzerinde trafiği kontrol edelim

[huawei_ne40]display traffic-statistics vsi vsi_ornegi vsi-name: vsi_ornegi Peer-address: 10.10.100.1 Negotiation-vc-id: 101 Statistics last cleared: never Last 300 seconds input rate : 0 bytes/sec, 0 packets/sec Last 300 seconds output rate: 0 bytes/sec, 0 packets/sec Input: 0 bytes, 0 packets Output: 4893 bytes, 55 packets vsi-name: vsi_ornegi Peer-address: 10.10.100.5 Negotiation-vc-id: 101 Statistics last cleared: never Last 300 seconds input rate : 0 bytes/sec, 0 packets/sec Last 300 seconds output rate: 0 bytes/sec, 0 packets/sec Input: 1238799734 bytes, 854304 packets Output: 13312287 bytes, 169831 packets

çıktıda vsi üzerindeki trafik görülmektedir. hangi uzak uç noktaya ne kadarlık bir trafik mevcut bunu görmek istiyorsak peer parametresi ise uzak uç adresi yazılmalıdır.

[huawei_ne40]display traffic-statistics vsi vsi_ornegi peer 10.10.100.1 vsi-name: vsi_ornegi Peer-address: 10.10.100.1 Statistics last cleared: never Last 300 seconds input rate : 0 bytes/sec, 0 packets/sec Last 300 seconds output rate: 26 bytes/sec, 0 packets/sec Input: 0 bytes, 0 packets Output: 20740 bytes, 230 packets

bu örneğimizde esas trafik 10.10.100.5 a doğru olduğu görülmektedir.

[huawei_ne40]display traffic-statistics vsi vsi_ornegi peer 10.10.100.5 vsi-name: vsi_ornegi Peer-address: 10.10.100.5 Statistics last cleared: never Last 300 seconds input rate : 4512758 bytes/sec, 3125 packets/sec Last 300 seconds output rate: 56240 bytes/sec, 658 packets/sec Input: 3240729914 bytes, 2239660 packets Output: 37656954 bytes, 458398 packets

huawei network ekipmanlarında flap tespiti

bir çok network ekipmanında gerekli önlemler alınmazsa devrelerin flap etmesi, interfacelerin looplanması gibi durumlar networkte istenmeyen sonuçlara neden olabilmektedir. huawei cihazlarda eğer destekliyor ise flap eden interface ler konusunda bilgi alınabilir.. aşağıda farklı cihazlardaki sorgulama ve çıktılar görülmektedir.

display mac-address flapping record S : start time E : end time (Q) : quit vlan (D) : error down ------------------------------------------------------------------------------ Move-Time VLAN MAC-Address Original-Port Move-Ports MoveNum ------------------------------------------------------------------------------- S:2011-08-31 17:22:36 300 0000-0000-0007 Eth-Trunk1 Eth-Trunk2 81 E:2011-08-31 17:22:44 ------------------------------------------------------------------------------- Total items on slot 2: 1

display mac-flapping information ----------------------chassis 1 slot 2 mac-flapping information----------------- MAC Address VLAN Current Port Source Port Last Time Time(s) 0000-0001-002c 1 GE1/2/0/25 GE1/2/0/20 2012-07-20 13:40:52 20 0000-0001-002d 1 GE1/2/0/25 GE1/2/0/20 2012-07-20 13:40:52 17 --- 2 mac-flapping record(s) found ---

display mac-address flapping record Info: The mac-address flapping record does not exist.

huawei yönlendiricilerde slotlarda enerji kontrolü

huawei yönlendiriciler de kartlar sistem çalışırken çıkarıp – takılmayı teoride desteklese de olası riskleri minimize etmek adına kartları slotlara takıp çıkarmadan önce slotlardaki enerji açıp kapamak faydalı olacaktır. bunun için power komutunu kullanılabilir.

power on slot ?

No slot is available

power off slot ? <1-2,5> The available slot

TP-Link TD-W9970 v3 root şifresi

TD-W9970 v3 modem kullanıyorsanız klasik kullanıcı adı şifreleri ile bazı işlemleri yapamayabilirsiniz. bunun için kullanılacak kullanıcı adı şifreleri

kullanıcı adı : root

şifre : tTn3+Z@!Sr0O+

şeklindedir.

ubuntu üzerinde ssh sunucu

ubuntu üzerinde ssh sunucuyu aktif etmek istiyorsanız openssh-server i kurmak yeterli olacaktır.

fcicek@ubuntu:~$ sudo apt-get install openssh-server

sunucunun aktif olduğunun kontrollerini yapalım.

fcicek@ubuntu:~$ ps -aux|grep sshd root 472 0.0 0.5 72136 5656 ? Ss 09:31 0:00 /usr/sbin/sshd -D root 1268 0.0 0.7 105604 7044 ? Ss 09:36 0:00 sshd: fcicek [priv] fcicek 1292 0.0 0.4 105604 4608 ? S 09:36 0:00 sshd: fcicek@pts/0 fcicek 1467 0.0 0.1 14352 1168 pts/0 S+ 09:44 0:00 grep --color=auto sshd

kayseri’de gıdada serefsizlik yapan firmalar

bir süredir tarım gıda bakanlığı şerefsizlik yaparak, gıdada serefsizlik yapan firmaları yayınlamıyordu. tepkiler sonrasında güncel bir liste yayınladı. listede kayseri merkezli firmalar aşağıdaki gibi.

listede danacı ismi ismi bir önceki listeler olduğu gibi yerini koruyor.

listeye bakınca ilk akla gelen dışarıda köfte ve hazır kıymalıdan uzak durun.

[table id=9 /]

tüm listeye https://www.tarim.gov.tr/Lists/Duyuru/Attachments/606/Ifsa.pdf adresinden erişebilirsiniz..

alcatel – nokia omni switchlerde mac adres sınırı

tüm donanımlarda olduğu gibi alcatel – nokia omni switchlerin öğrenebileceği mac adresinde bir sınır var. mac move taşıma yapılan bir topoloji de çalıştırıyorsanız buna dikkat edilmesi gerekmektedir. 6850 de bu sınır 32K dır.

Troubleshooting dökümanların da konuyla ilgili olarak aşağıdaki ifadeler yer almaktadır.

“If the problems are associated with the source learning on a specific NI then the limitations of the Number of MAC addresses learned should also be considered. Current limitations are:

Number of learned MAC addresses per network interface (NI) module : 32K

Number of learned MAC addresses per switch : 64K

The OmniSwitch has a distributed architecture. Source Learning is specific to a NI.

Each NI has a layer 2 pseudo-cam which is which can hold 64K entries.

32K entries are reserved for L2 Source Addresses which are local to that NI in L2SA table and the rest of 32K entries are reserved for L2 Destination Addresses which can be from local or remote NI in L2DA table.”

switch üzerinde öğrenilen mac adresi sayısını öğrenmek istiyorsanız

show mac-address-table count

komutunu kullanabilirsiniz.