wetty : http/https üzerinden web browser terminal

web browser üzerinden terminal ihtiyacı her ne kadar çok tercihimiz olsada ısrar eden elbet birileri olacaktır. geçici olarak bu ihtiyacı karşılamak istersek wetty işimi görecektir. öncelikle ihtiyacımız olan araçları sistemimize yükleyelim.

git, nodejs ve npm i sırasıyla yüklelim.

fcicek@cicek:~$ sudo apt-get install git

fcicek@cicek:~$ sudo apt-get install nodejs

fcicek@cicek:~$ sudo apt-get install npm

şimdi sıra wetty nin git ile clone lanmasına geldi.

fcicek@cicek:~$ git clone https://github.com/krishnasrinivas/wetty

başarılı indirme işlemi sonrası kurma işlemini yapalım.

fcicek@cicek:~$ cd wetty/

fcicek@cicek:~/wetty$ sudo npm install

kurulum gerçekleşti. şimdi sıra yeni bir socket üzerinden uygulamamız başlatalım. bu örnekte 3000 kullanmaya karar verdik..

fcicek@cicek:~/wetty$ sudo node app.js -p 3000

eger http yerine https kullanmak istiyorsak

fcicek@cicek:~/wetty$ sudo node app.js --sslkey key.pem --sslcert cert.pem -p 3000

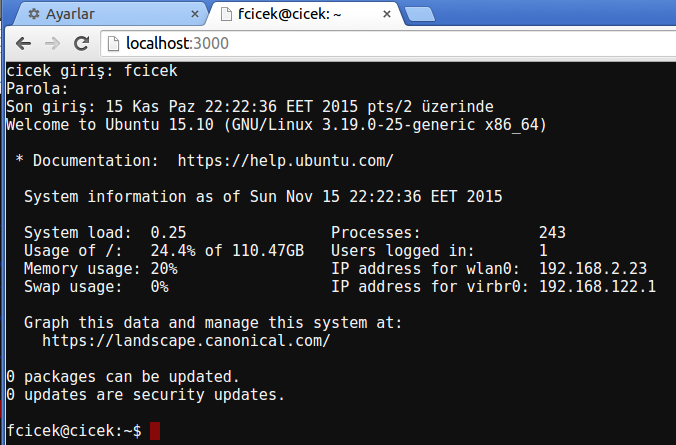

olarak kullanabiliriz. şimdi browserimiz açalım ve gerekli testlerimiz yapalım. adres satırımıza http://localhost:3000 yazalım ve ekran görüntümüz

cli üzerinden bağlantı durumlarının loglarıda incelenebilir.

Sun Nov 15 2015 22:00:41 GMT+0200 (EET) Connection accepted.

Sun Nov 15 2015 22:00:41 GMT+0200 (EET) PID=5042 STARTED on behalf of user=

Sun Nov 15 2015 22:22:25 GMT+0200 (EET) PID=5042 ENDED

Sun Nov 15 2015 22:22:29 GMT+0200 (EET) Connection accepted.

Sun Nov 15 2015 22:22:29 GMT+0200 (EET) PID=6597 STARTED on behalf of user=

Sun Nov 15 2015 22:27:30 GMT+0200 (EET) Connection accepted.

Sun Nov 15 2015 22:27:30 GMT+0200 (EET) PID=7265 STARTED on behalf of user=